Qu'est-ce que TLS ?

TLS (Transport Layer Security) est un protocole de sécurité utilisé pour établir un canal de communication sécurisé entre deux ordinateurs sur l'internet. Il succède au protocole SSL (Secure Sockets Layer) et est utilisé pour garantir la confidentialité et l'intégrité des données transmises sur l'internet. TLS est couramment utilisé dans les navigateurs web pour crypter les données échangées entre un site web et l'ordinateur d'un utilisateur. Il est également utilisé dans d'autres applications telles que le courrier électronique, la messagerie instantanée et les réseaux privés virtuels (VPN).

Qu'est-ce qu'un algorithme de chiffrement ?

Les algorithmes de chiffrement sont des formules mathématiques utilisées pour convertir le texte en clair (données non chiffrées) en texte chiffré (données chiffrées) d'une manière qui rend difficile la lecture ou le déchiffrement du message original par des parties non autorisées. Il existe de nombreux algorithmes de cryptage, chacun ayant ses forces et ses faiblesses. Parmi les algorithmes de cryptage les plus courants, citons Advanced Encryption Standard (AES), Data Encryption Standard (DES) et Rivest-Shamir-Adleman (RSA). Lors du chiffrement, le texte en clair est chiffré à l'aide d'une clé de chiffrement, et le texte chiffré qui en résulte ne peut être déchiffré en texte en clair qu'à l'aide de la clé de déchiffrement correspondante.

Qu'est-ce qu'une suite de chiffrement ?

Une suite de chiffrement est un ensemble d'algorithmes et de protocoles de chiffrement utilisés pour établir un canal de communication sécurisé entre deux ordinateurs sur l'internet. Elle comprend des algorithmes pour l'échange de clés, le chiffrement et l'authentification des messages. Lorsque deux ordinateurs établissent une connexion sécurisée à l'aide d'un protocole tel que TLS, ils négocient une suite de chiffrement qu'ils utiliseront pour la communication. La suite de chiffrement détermine la force du chiffrement utilisé pour la communication et les algorithmes utilisés pour authentifier le message. Différentes suites de chiffrement offrent différents niveaux de sécurité et peuvent convenir à différents cas d'utilisation. L'ensemble des suites de chiffrement prises en charge par un serveur peut avoir une incidence sur les clients qui peuvent communiquer avec lui, car certains clients peuvent ne pas prendre en charge certains algorithmes ou protocoles.

Quelles versions de DocuWare Cloud et des logiciels clients connexes prendront en charge les nouvelles suites de chiffrement ?

À partir de DocuWare 7.7, nous ne prendrons plus en charge les suites de chiffrement faibles. Elles seront supprimées. Cette mesure concerne tous les logiciels et services liés à DocuWare, à partir de la version 7.7 de DocuWare.

Quelles sont les versions du SDK DocuWare Cloud qui prendront en charge les nouvelles suites de chiffrement ?

À partir de DocuWare 7.7, nous ne prendrons plus en charge les suites de chiffrement faibles. Elles seront supprimées. Cette mesure s'applique également à notre kit de développement logiciel (SDK) à partir de la version 7.7 de DocuWare.

Tous les systèmes d'exploitation et navigateurs seront-ils en mesure de prendre en charge les nouvelles suites de chiffrement ?

Les environnements pris en charge sont répertoriés dans notre aide officielle, disponible à l'adresse suivante :

https://help.docuware.com/#/home/82276/2/2.

Pourrai-je encore accéder à DocuWare Cloud si j'utilise une version obsolète de Windows ou un ancien navigateur ?

Les clients qui utilisent une ancienne version de Windows ou un ancien navigateur peuvent ne pas être en mesure de communiquer avec le serveur DocuWare Cloud s'ils ne prennent pas en charge les nouvelles suites de chiffrement. Par conséquent, si vous utilisez une ancienne version de Windows ou un ancien navigateur qui ne prend pas en charge les nouvelles suites de chiffrement, vous risquez de ne pas pouvoir accéder à DocuWare Cloud. Nous vous recommandons de vous assurer que vous utilisez un système d'exploitation et un navigateur pris en charge afin de garantir la compatibilité avec les nouvelles suites de chiffrement et de continuer à accéder à DocuWare Cloud.

Que dois-je faire si j'utilise des intégrations personnalisées avec le SDK de DocuWare Cloud ?

Les intégrations personnalisées utilisant le SDK ou des outils fournis par des partenaires ou des tiers doivent prendre en charge les suites de chiffrement répertoriées dans le nouvel ensemble de paramètres de sécurité côté serveur. Par conséquent, si vous utilisez des intégrations personnalisées avec le SDK de DocuWare Cloud, vous devez vous assurer qu'elles sont compatibles avec les nouvelles suites de chiffrement. Cela peut impliquer de mettre à jour vos intégrations pour utiliser les nouvelles suites de chiffrement, ou de contacter votre partenaire ou fournisseur tiers pour vous assurer qu'il est au courant des changements et qu'il prend les mesures nécessaires pour assurer la compatibilité. Si vous ne mettez pas à jour vos intégrations personnalisées pour prendre en charge les nouvelles suites de chiffrement, vous risquez de rencontrer des problèmes de communication avec le serveur DocuWare Cloud.

Où puis-je voir la version de DocuWare que j'utilise ?

Vous pouvez voir la version de DocuWare que vous utilisez en cliquant sur la flèche déroulante située dans le coin supérieur droit du Client Web, comme le montre cette capture d'écran:

/msdyn_blobfile/$value)

Comment puis-je voir mes échanges HTTPS dans Fiddler ?

Vous pouvez facilement utiliser Fiddler pour évaluer les algorithmes utilisés par un client pour se connecter à un serveur HTTPS dans Fiddler.

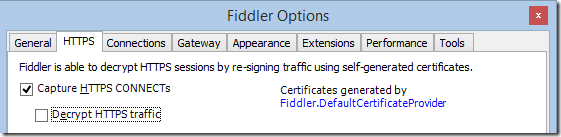

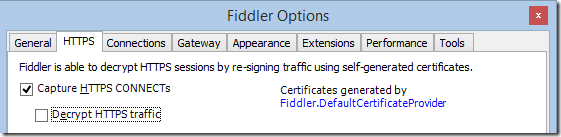

Tout d'abord, ajustez la configuration de Fiddler en utilisant Outils > Options de Fiddler pour activer la capture des tunnels CONNECT mais désactiver le décryptage:

La désactivation du décryptage est nécessaire car Fiddler décrypte le trafic en utilisant une technique HTTPS de type man-in-the-middle, ce qui signifie que lorsqu'elle est activée, vous verrez ce que le client et le serveur utilisent pour parler à Fiddler, ce qui pourrait être différent de ce qu'ils utiliseraient si Fiddler n'était pas au milieu.

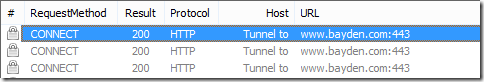

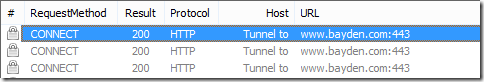

Après avoir effectué cette modification, chargez simplement un site HTTPS dans votre navigateur et double-cliquez sur l'une des entrées du tunnel CONNECT affichées dans Fiddler:

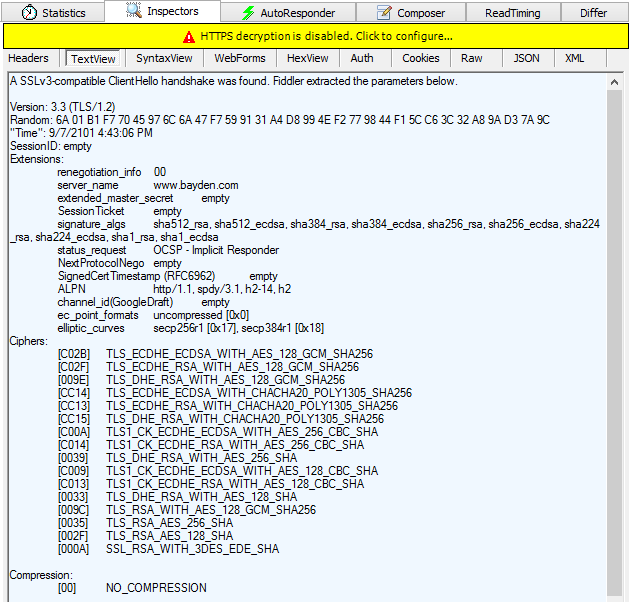

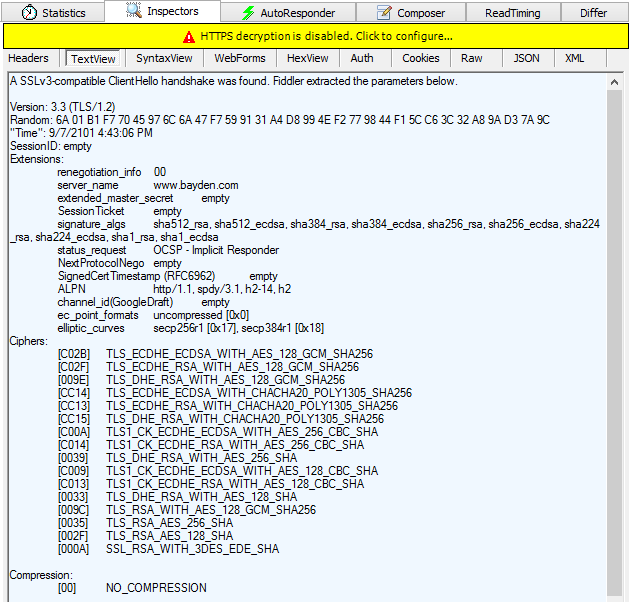

L'inspecteur de requête TextView de Fiddler vous montrera une vue analysée de la poignée de main HTTPS du client :

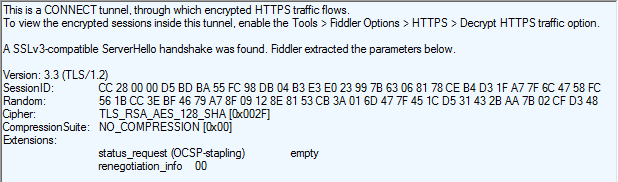

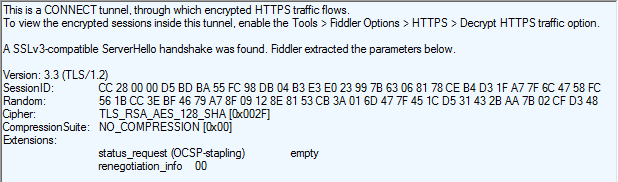

... et l'inspecteur de réponse TextView ci-dessous montrera les paramètres choisis par le serveur pour la connexion :

Dans ce cas, vous pouvez voir que le serveur a accepté une connexion TLS/1.2 utilisant RSA pour l'échange de clés et AES 128 bits comme algorithme de cryptage symétrique. Le serveur a ignoré l'extension ALPN, indiquant que la connexion n'utilisera pas HTTP2 ou SPDY pour les transferts de données.

Fiddler vous montrera exactement ce sur quoi votre client et votre serveur se sont mis d'accord.

Veuillez noter : Cet article est une traduction de l'anglais. Les informations contenues dans cet article sont basées sur la ou les versions originales des produits en langue anglaise. Il peut y avoir des erreurs mineures, notamment dans la grammaire utilisée dans la version traduite de nos articles. Bien que nous ne puissions pas garantir l'exactitude complète de la traduction, dans la plupart des cas, vous la trouverez suffisamment informative. En cas de doute, veuillez revenir à la version anglaise de cet article.