¿Qué es TLS?

TLS (Transport Layer Security) es un protocolo de seguridad utilizado para establecer un canal de comunicación seguro entre dos ordenadores a través de Internet. Es el sucesor del anterior protocolo SSL (Secure Sockets Layer) y se utiliza para garantizar la privacidad e integridad de los datos transmitidos por Internet. TLS se utiliza habitualmente en los navegadores web para cifrar los datos que se intercambian entre un sitio web y el ordenador de un usuario. También se utiliza en otras aplicaciones como el correo electrónico, la mensajería instantánea y las redes privadas virtuales (VPN).

¿Qué son los algoritmos de cifrado?

Los algoritmos de encriptación son fórmulas matemáticas que se utilizan para convertir texto plano (datos sin encriptar) en texto cifrado (datos encriptados) de forma que resulte difícil para las partes no autorizadas leer o descifrar el mensaje original. Existen muchos algoritmos de encriptación, cada uno con sus puntos fuertes y débiles. Algunos de los algoritmos de encriptación más comunes son Advanced Encryption Standard (AES), Data Encryption Standard (DES) y Rivest-Shamir-Adleman (RSA). Cuando se utiliza el cifrado, el texto plano se cifra utilizando una clave de cifrado, y el texto cifrado resultante sólo puede descifrarse de nuevo a texto plano utilizando la clave de descifrado correspondiente.

¿Qué son los conjuntos de cifrado?

Un conjunto de cifrado es un conjunto de algoritmos y protocolos de cifrado utilizados para establecer un canal de comunicación seguro entre dos ordenadores a través de Internet. Incluye algoritmos de intercambio de claves, cifrado y autenticación de mensajes. Cuando dos ordenadores establecen una conexión segura utilizando un protocolo como TLS, negocian un conjunto de cifrado que utilizarán para la comunicación. El conjunto de cifrado determina la fuerza del cifrado utilizado para la comunicación y los algoritmos utilizados para autenticar el mensaje. Los distintos conjuntos de cifrado ofrecen diferentes niveles de seguridad y pueden ser adecuados para diferentes casos de uso. El conjunto de suites de cifrado que admite un servidor puede afectar a los clientes que pueden comunicarse con él, ya que algunos clientes pueden no admitir determinados algoritmos o protocolos.

¿Qué versiones de DocuWare Cloud y del software cliente relacionado son compatibles con los nuevos conjuntos de cifrado?

A partir de DocuWare 7.7, dejaremos de admitir los conjuntos de cifrado débiles. Se eliminarán. Esto afecta a todo el software o servicios relacionados con DocuWare, a partir de DocuWare versión 7.7

¿Qué versiones del SDK de DocuWare Cloud serán compatibles con las nuevas suites de cifrado?

A partir de DocuWare 7.7, dejaremos de admitir los conjuntos de cifrado débiles. Se eliminarán. Esto también afecta a nuestro SDK (kit de desarrollo de software) a partir de la versión 7.7 de DocuWare.

¿Seráncompatibles todos los sistemas operativos y navegadores con los nuevos conjuntos de cifrado?

Los entornos compatibles se enumeran en nuestra ayuda oficial, que puede encontrarse aquí: https: //help.docuware.com/#/home/82276/2/2.

¿Podré seguir accediendo a DocuWare Cloud si utilizo una versión obsoleta de Windows o un navegador antiguo?

Es posible que los clientes, como los que utilizan una versión antigua de Windows o un navegador antiguo, no puedan comunicarse con el servidor de DocuWare Cloud si no son compatibles con los nuevos conjuntos de cifrado. Por lo tanto, si utiliza una versión antigua de Windows o un navegador antiguo que no admita los nuevos conjuntos de cifrado, es posible que no pueda acceder a DocuWare Cloud. Se recomienda que se asegure de que está utilizando un sistema operativo y un navegador compatibles para garantizar la compatibilidad con los nuevos conjuntos de cifrado y seguir accediendo a DocuWare Cloud.

¿Qué debo hacer si utilizo integraciones personalizadas con el SDK de DocuWare Cloud?

Las integraciones personalizadas que utilizan el SDK o herramientas proporcionadas por socios o terceros deben ser compatibles con los conjuntos de cifrado enumerados en el nuevo conjunto de configuraciones de seguridad del lado del servidor. Por lo tanto, si utiliza integraciones personalizadas con el SDK de DocuWare Cloud, debe asegurarse de que sean compatibles con los nuevos conjuntos de cifrado. Esto puede implicar la actualización de las integraciones para utilizar los nuevos conjuntos de cifrado, o ponerse en contacto con su socio o proveedor externo para asegurarse de que conocen los cambios y están tomando medidas para garantizar la compatibilidad. Si no actualiza sus integraciones personalizadas para que sean compatibles con los nuevos conjuntos de cifrado, podrían producirse problemas de comunicación con el servidor de DocuWare Cloud.

¿Dónde puedo ver qué versión de DocuWare estoy utilizando?

Puede ver qué versión de DocuWare está utilizando haciendo clic en la flecha desplegable de la esquina superior derecha del Cliente Web, como se muestra en esta captura de pantalla:

/msdyn_blobfile/$value)

¿Cómo puedo ver mis HTTPS Handshakes en Fiddler?

Puede utilizar fácilmente Fiddler para evaluar qué algoritmos utiliza un cliente para conectarse a un servidor HTTPS en Fiddler.

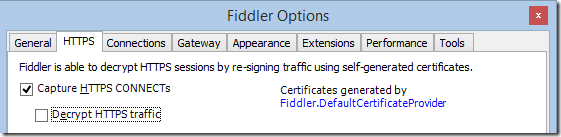

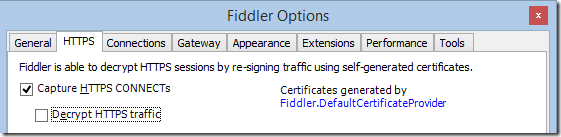

En primer lugar, ajuste la configuración de Fiddler mediante Herramientas > Opciones de Fiddler para habilitar la captura de túneles CONNECT pero deshabilitar el descifrado:

Deshabilitar el descifrado es necesario porque Fiddler descifra el tráfico utilizando una técnica HTTPS man-in-the-middle, lo que significa que cuando está habilitado verá lo que el cliente y el servidor están utilizando para hablar con Fiddler, que podría ser diferente de lo que utilizarían si Fiddler no estuviera en el medio.

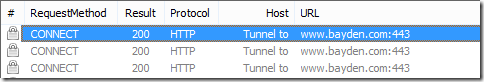

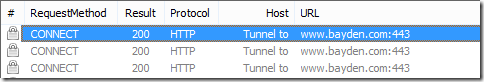

Después de hacer este cambio, simplemente cargue un sitio HTTPS dentro de su navegador, y haga doble clic en cualquiera de las entradas de túnel CONNECT mostradas en Fiddler:

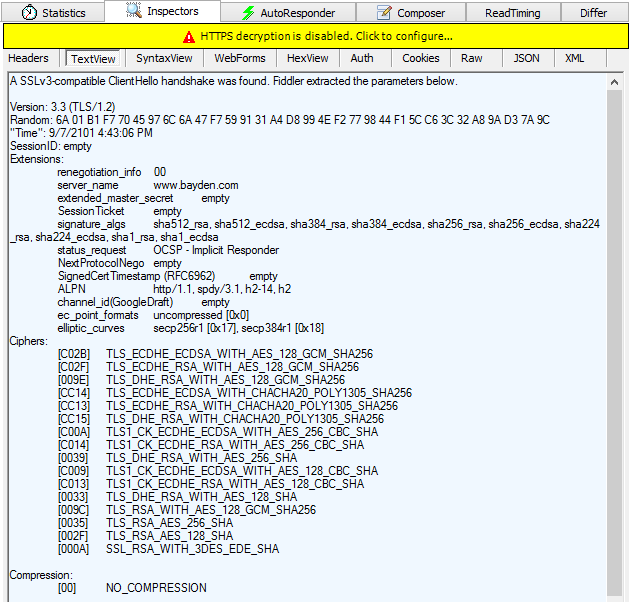

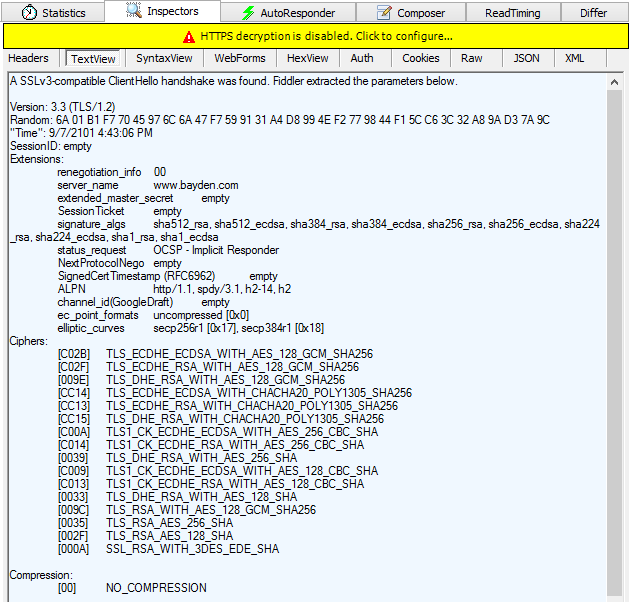

El inspector de peticiones TextView de Fiddler le mostrará una vista analizada del protocolo HTTPS del cliente:

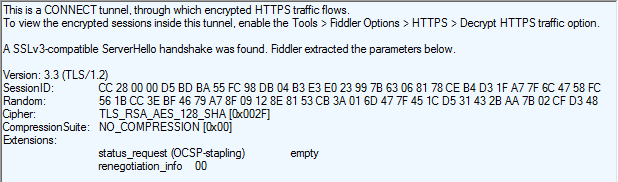

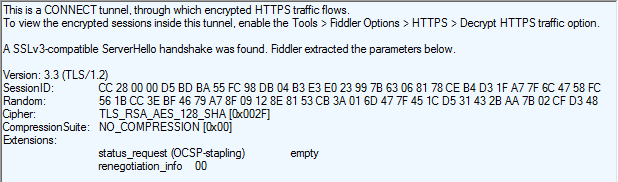

... y el inspector de respuestas TextView mostrará los parámetros elegidos por el servidor para la conexión:

En este caso, puede ver que el servidor aceptó una conexión TLS/1.2 utilizando RSA para el intercambio de claves y AES de 128 bits como algoritmo de cifrado simétrico. El servidor ignoró la extensión ALPN, indicando que la conexión no utilizará HTTP2 o SPDY para las transferencias de datos.

Fiddler le mostrará exactamente lo que acordaron el cliente y el servidor.

Tenga en cuenta: Este artículo es una traducción del idioma inglés. La información contenida en este artículo se basa en la(s) versión(es) original(es) del producto(s) en inglés. Puede haber errores menores, como en la gramática utilizada en la versión traducida de nuestros artículos. Si bien no podemos garantizar la exactitud completa de la traducción, en la mayoría de los casos, encontrará que es lo suficientemente informativa. En caso de duda, vuelva a la versión en inglés de este artículo.