重要な注意

ネットワークが適切に保護されていない場合、Windows認証情報をネットワーク経由で送信すると、第三者に読み取られる可能性があります。このため、DocuWare設定ファイルの一部でないこの記事のいかなる部分も、常にセキュリティ部門によって承認され、慎重にカスタマイズされる必要があります。

問題

ネットワークが適切に保護されていない場合、Windows認証情報をネットワーク経由で送信すると、第三者に読み取られる可能性があります。このため、DocuWare設定ファイルの一部でないこの記事のいかなる部分も、常にセキュリティ部門によって承認され、慎重にカスタマイズされる必要があります。

問題

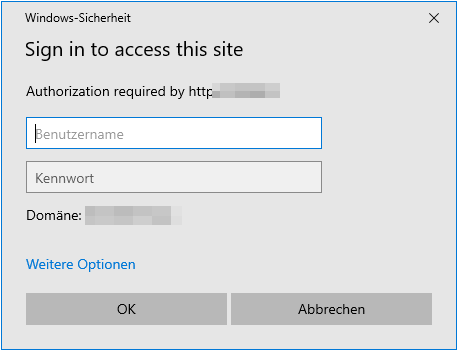

しかし、Windowsのログインウィンドウが常に表示されます。NTLM経由でユーザーを認証するには、どうすればよいですか?

回答

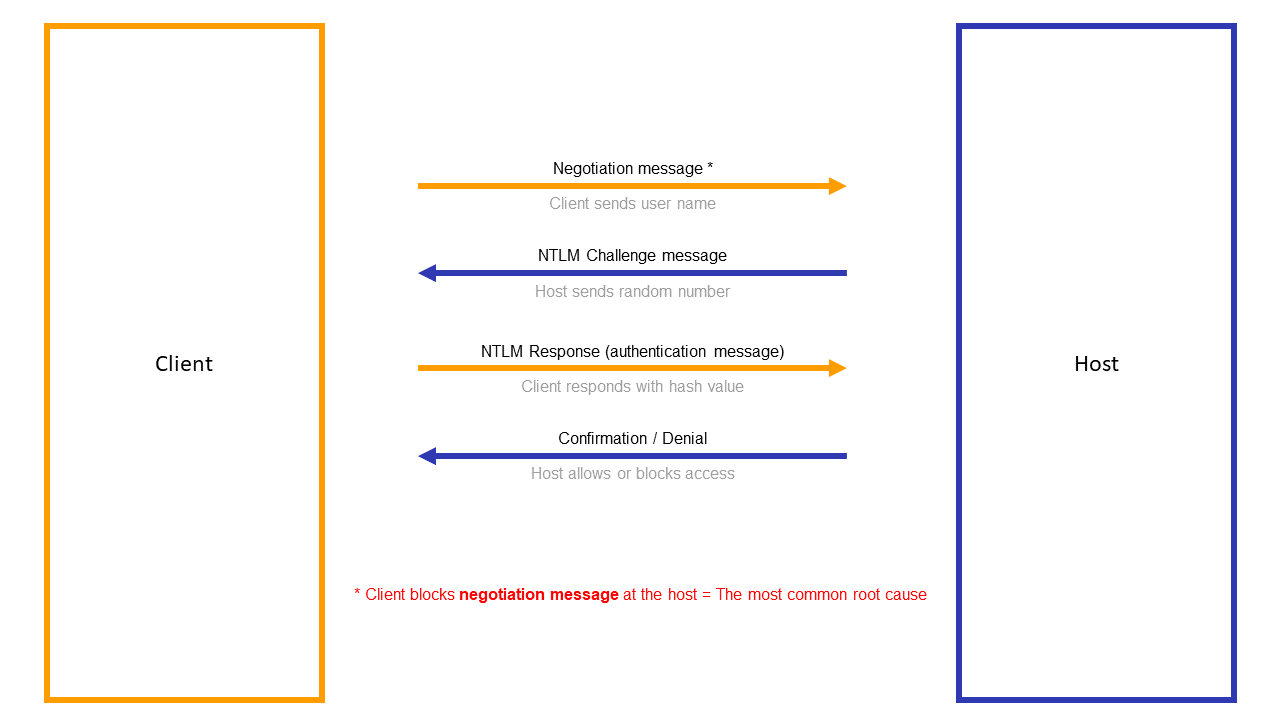

Windows ログオンは NTLM プロトコルを介して行われ、クライアント (DocuWare ユーザー PC) とホスト (DocuWare がホストされているサーバー) の間でネゴシエートされます。このチャレンジレスポンスメカニズムのスクリーンショットを 参照してください。

DocuWare 自身は、このプロセスの間、クライアントがリソースを見ることを許可されるかどうか、ホストからの承認を待ちます。

NTLM は、デフォルトではイントラネットサイトでのみ機能しますが、経験上、HTTPS はイントラネットサイトとして認識されません。

DocuWare 自身は、このプロセスの間、クライアントがリソースを見ることを許可されるかどうか、ホストからの承認を待ちます。

NTLM は、デフォルトではイントラネットサイトでのみ機能しますが、経験上、HTTPS はイントラネットサイトとして認識されません。

NTLM を利用するためには、以下の必須条件を満たす必要がある。

- ブラウザ

ブラウザは windows のユーザ名をホストに転送することが許可されている:

場所:クライアントコンピュータ

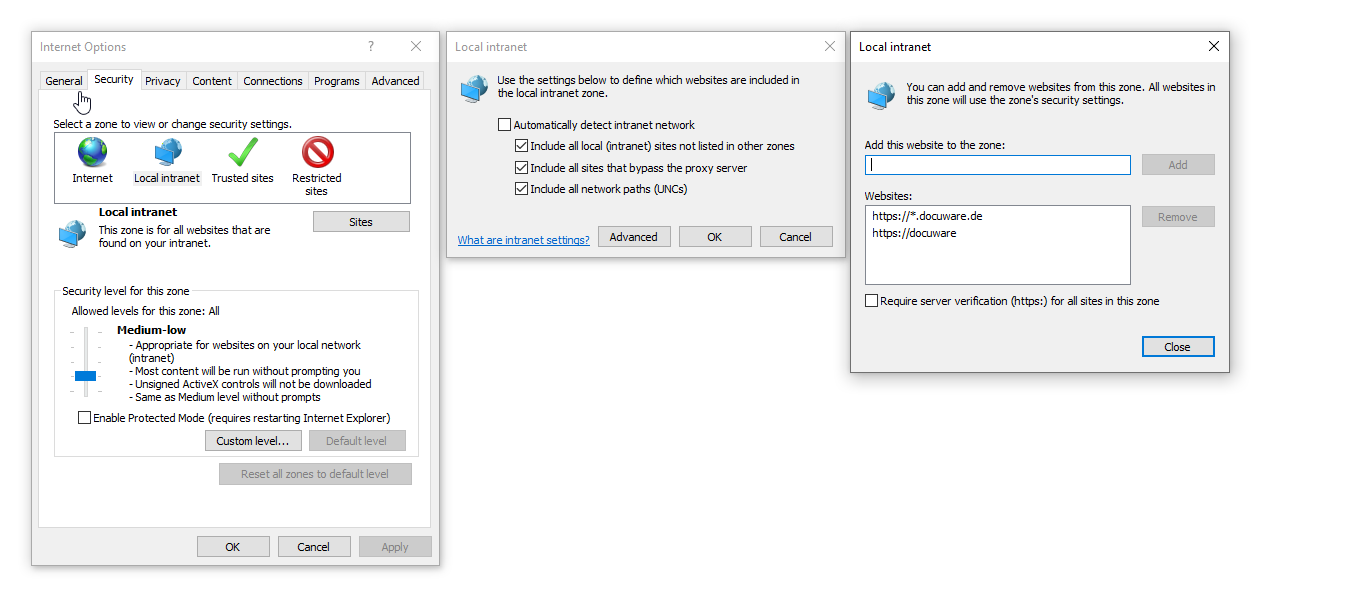

Edge, Chrome: (インターネットオプション > セキュリティ > ローカルイントラネット > カスタマイズレベル:ユーザー認証 - ユーザー名とパスワードによる自動ログイン。さらに、DocuWare Webサイト(a*)をローカルイントラネットゾーンに追加する必要があります。

スクリーンショット参照

Edgeの追加:デフォルトでは、Microsoft EdgeはWindows統合認証(WIA)の許可リストとしてイントラネットゾーンを使用します。

https://learn.microsoft.com/en-us/deployedge/microsoft-edge-security-identity

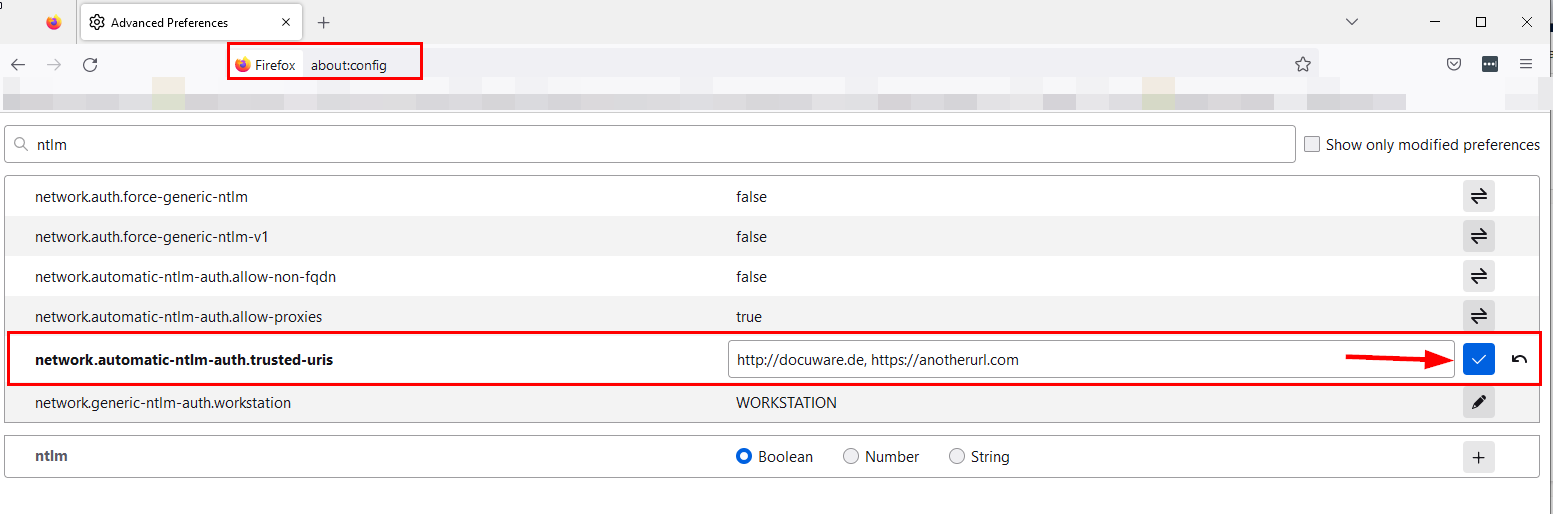

Firefox: about:config > network.automatic-ntlm-auth.trusted-uris > ここに DocWare Web ページ (a*) が入力されます。

スクリーンショット参照

a* すべてのブラウザで使用できます:プロトコルを含むURLがここに入力されます。DocuWare が https://docuware.de/DocuWare 経由で呼び出される場合、値は https://docuware.de になります。 - クライアント

クライアントは、Windows IDをホスト

に転送することができます:クライアント コンピューター

Windowsはデフォルトでリフレクション攻撃を防ぐ

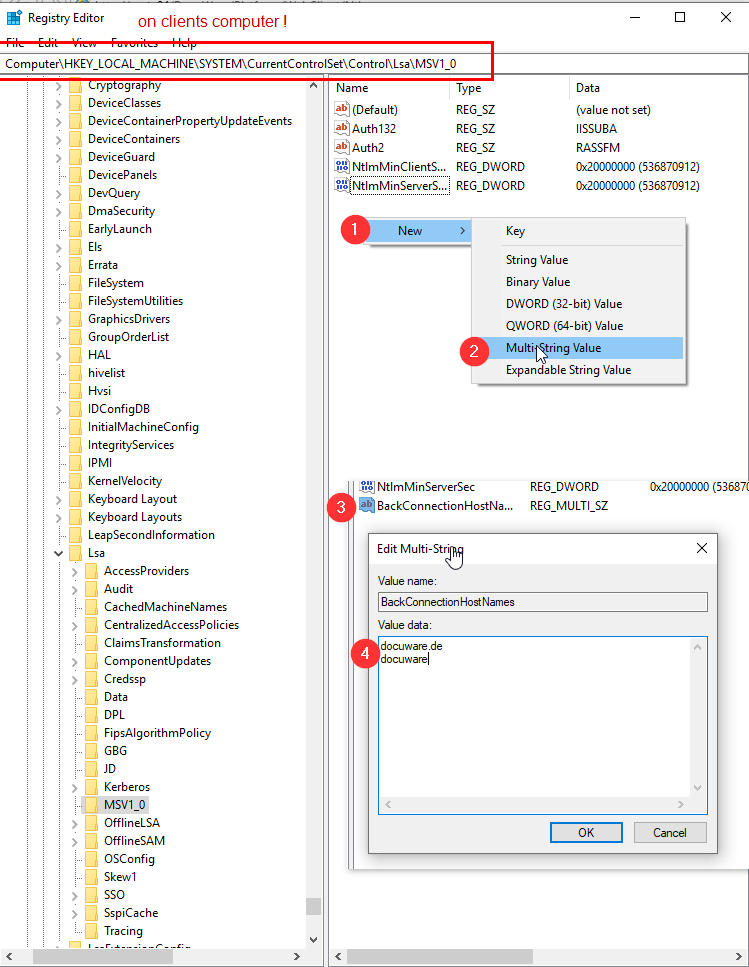

(b*) レジストリにキーを入力する必要がある。これは、Windows IDがどのホストに転送されるかを定義する。

クライアントのレジストリパス:コンピュータのレジストリパス:ComputerHKEY_LOCAL_MACHINE

キー・タイプ:マルチ文字列値

キー名:BackConnectionHostNames

キーの内容任意のURL(httpsプロトコルなし、パスなし)。DocuWareが https://docuware.de/DocuWare 経由で呼び出された場合、値は docuware.de

になります。 - Network ID

DocuWareユーザーは正しいネットワークID(WindowsユーザーID)を持っています。

場所場所: /DocuWare/Settings/ [設定]。 - Identity Provider

SSO Login Method として NTLM が選択されています。

場所:/DocuWare/Settings/Identity Provider/DocuWare/設定/」を参照してください。

b* Windows 認証情報をネットワーク経由で送信するため、安全でない可能性があるため、まず IT セキュリ ティに相談することをお勧めします。 - ADFS を使用した WIA ベースの SSO

Microsoft Edge(バージョン77以降)でWIAベースのSSOをサポートするには、サーバー側の設定も必要です。おそらく、Active Directory Federation Services(AD FS)のプロパティWiaSupportedUserAgentsを設定して、新しいMicrosoft Edgeユーザーエージェント文字列のサポートを追加する必要があります。

外部情報源:

https://learn.microsoft.com/en-us/deployedge/microsoft-edge-security-identity

https://www.crowdstrike.de/cybersecurity-101/ntlm-windows-new-technology-lan-manager/(ドイツ語)

https://www.crowdstrike.com/cybersecurity-101/ntlm-windows-new-technology-lan-manager/ (英語)

https://www.crowdstrike.com/ NTLM で検索すると、このウェブサイトのその他のブログ記事を見つけることができる。

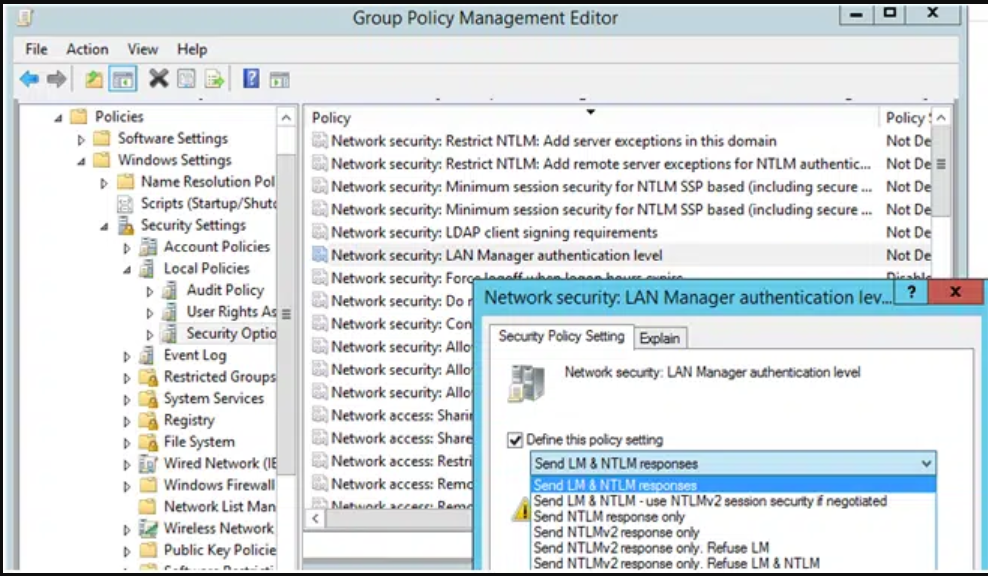

Network security LAN Manager authentication level

認証レベルを正しく設定してください。NTLMがグローバルで禁止されている場合があります。

ご注意:この記事は英語からの翻訳です。この記事に含まれる情報は、オリジナルの英語版製品に基づくものです。翻訳版の記事で使用されている文法などには、細かい誤りがある場合があります。翻訳の正確さを完全に保証することは出来かねますが、ほとんどの場合、十分な情報が得られると思われます。万が一、疑問が生じた場合は、英語版の記事に切り替えてご覧ください。