Wichtiger Hinweis:

Das Senden von Windows-Zugangsdaten über das Netzwerk kann potenziell von dritten ausgelesen werden, wenn das Netzwerk nicht ausreichend geschützt wurde. Aus diesem Grund sollten alle Teile dieses Artikels, die nicht Teil einer DocuWare-Konfigurationsdatei sind, immer von Ihrer Sicherheitsabteilung genehmigt und sorgfältig angepasst werden.

Problem:

Das Senden von Windows-Zugangsdaten über das Netzwerk kann potenziell von dritten ausgelesen werden, wenn das Netzwerk nicht ausreichend geschützt wurde. Aus diesem Grund sollten alle Teile dieses Artikels, die nicht Teil einer DocuWare-Konfigurationsdatei sind, immer von Ihrer Sicherheitsabteilung genehmigt und sorgfältig angepasst werden.

Problem:

Als Single-Sign-On Verbindung wurde der Indentity Provider Windows NTLM konfiguriert.

Dennoch erscheint immer das Windows Anmeldefenster. Was muss getan werden um einen Benutzer über NTLM zu authentifizieren?

Dennoch erscheint immer das Windows Anmeldefenster. Was muss getan werden um einen Benutzer über NTLM zu authentifizieren?

Antwort:

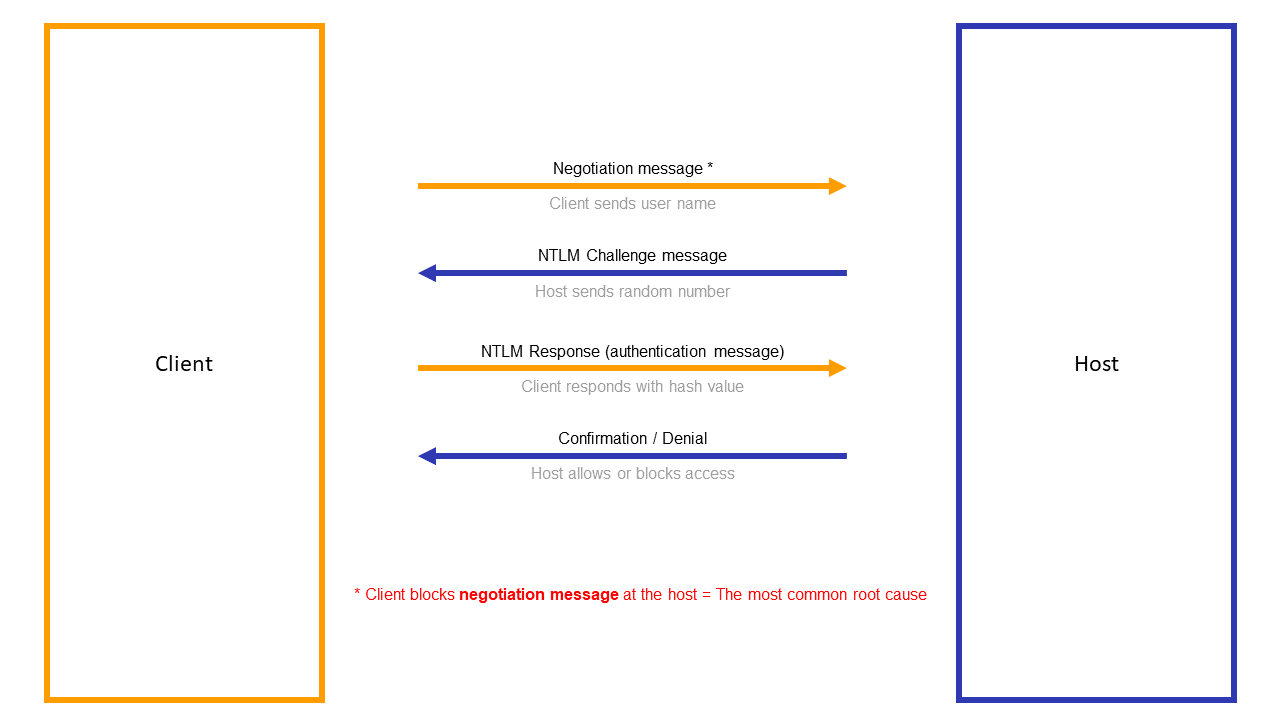

Die Windows-Anmeldung erfolgt über das NTLM-Protokoll und wird zwischen dem Client (DocuWare-Benutzer-PC) und dem Host (Server, auf dem DocuWare gehostet wird) ausgehandelt. Siehe Screenshot des Challenge Response Mechanismus.

DocuWare selbst wartet während dieses Prozesses auf die Freigabe des Hosts, ob der Client die Ressource sehen darf oder nicht.

NTLM funktioniert standardmäßig nur für Intranetseiten, aber HTTPS wird erfahrungsgemäß nicht als Intranetseite erkannt.

DocuWare selbst wartet während dieses Prozesses auf die Freigabe des Hosts, ob der Client die Ressource sehen darf oder nicht.

NTLM funktioniert standardmäßig nur für Intranetseiten, aber HTTPS wird erfahrungsgemäß nicht als Intranetseite erkannt.

Für die Verwendung von NTLM müssen die folgenden Voraussetzungen erfüllt sein.

- Browser

Der Browser darf den Windows-Benutzernamen an den Host übertragen:

Standort: Computer des Kunden

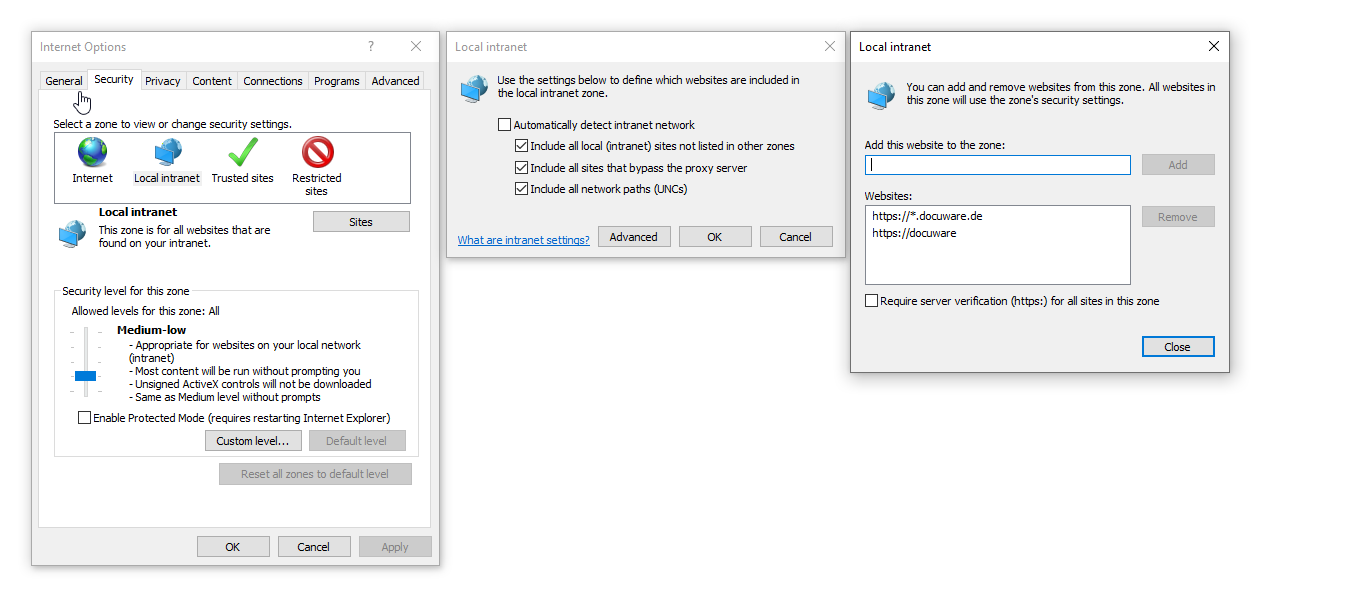

Edge, Chrome: (Internetoptionen > Sicherheit > Lokales Intranet > Stufe anpassen: Benutzerauthentifizierung - Automatische Anmeldung mit Benutzernamen und Passwort. Außerdem sollte die DocuWare-Website (a*) zur lokalen Intranetzone hinzugefügt werden.

Siehe Screenshot

Edge extra: Standardmäßig verwendet Microsoft Edge die Intranetzone als Zulassungsliste für die integrierte Windows-Authentifizierung (WIA). Alternativ können Sie die Liste der Server, die für die integrierte Authentifizierung aktiviert sind, mithilfe der Richtlinie AuthServerAllowlist anpassen.

https://learn.microsoft.com/en-us/deployedge/microsoft-edge-security-identity

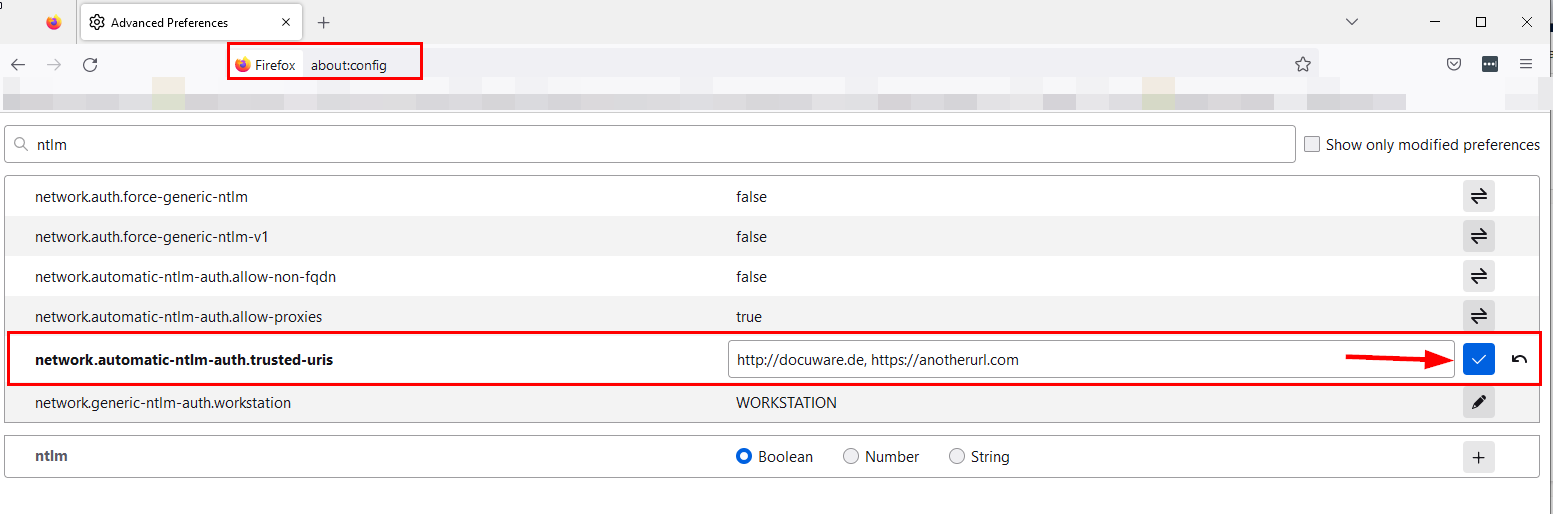

Firefox: about:config > network.automatic-ntlm-auth.trusted-uris > Hier wird die DocWare-Webseite (a*) eingetragen.

Siehe Screenshot

a* Bei allen Browsern: Hier wird die URL mit Protokoll eingetragen. Wenn DocuWare über https://docuware.de/DocuWare aufgerufen wird, lautet der Wert https://docuware.de.

- Client

Der Client darf die Windows-ID an den Host übertragen

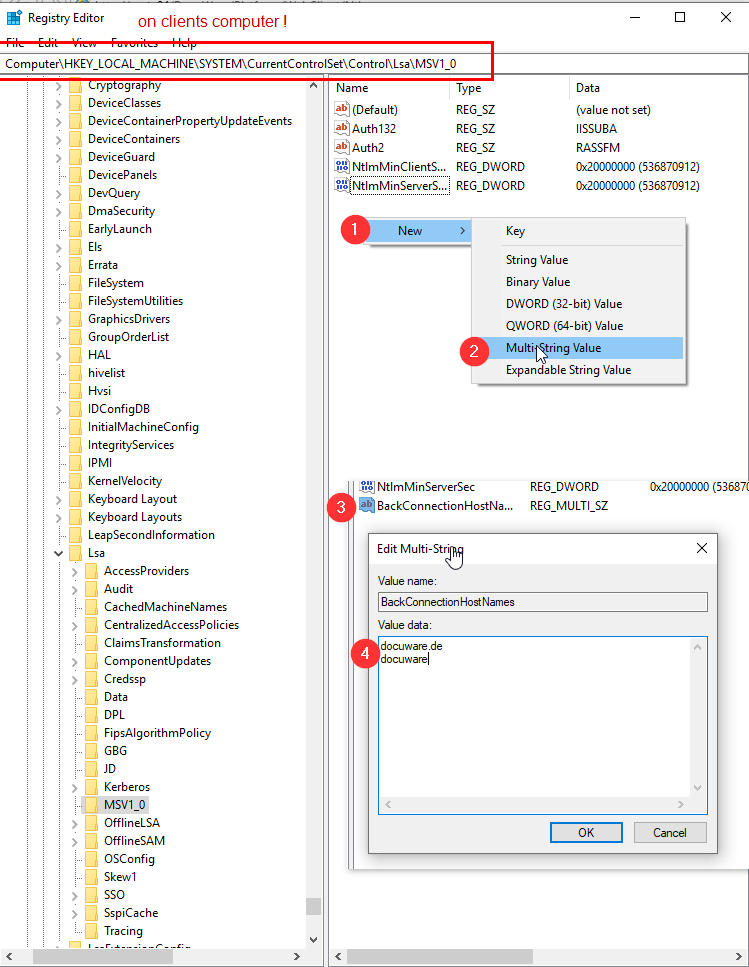

Ort: Client-Computer

Windows verhindert standardmäßig Reflection Attacks

(b*) In der Registry muss ein Schlüssel eingetragen werden. Dieser definiert, an welchen Host die Windows-ID übertragen werden darf.

Registry-Pfad auf dem Client: Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0

Schlüsseltyp: Wert der mehrzeiligen Zeichenfolge

Schlüsselname: BackConnectionHostNames

Inhalt des Schlüssels: Host (ohne https-Protokoll und ohne Pfad). Wenn DocuWare über https://docuware.de/DocuWare aufgerufen wird, lautet der Wert docuware.de

Siehe Screenshot - Network ID

Der DocuWare-Benutzer hat die richtige Netzwerkkennung (Windows User ID)

Ort: /DocuWare/Settings/

- Identity Provider

NTLM wird als SSO-Anmeldemethode gewählt.

Ort: /DocuWare/Einstellungen/

b* Wir empfehlen, zuerst mit Ihrer IT-Sicherheit zu sprechen, da Sie Windows-Anmeldedaten über das Netzwerk senden, was unsicher sein kann.

- WIA-basiertes SSO mit ADFS

Um WIA-basiertes SSO auf Microsoft Edge (Version 77 und höher) zu unterstützen, müssen Sie möglicherweise auch einige serverseitige Konfigurationen vornehmen.

Wahrscheinlich müssen Sie die Active Directory Federation Services (AD FS)-Eigenschaft WiaSupportedUserAgents konfigurieren, um Unterstützung für die neue Microsoft Edge-Benutzeragentenzeichenfolge hinzuzufügen

Externe Informationsquellen:

https://learn.microsoft.com/en-us/deployedge/microsoft-edge-security-identity

https://learn.microsoft.com/en-us/deployedge/microsoft-edge-security-identity

https://www.crowdstrike.de/cybersecurity-101/ntlm-windows-new-technology-lan-manager/ (german)

https://www.crowdstrike.com/cybersecurity-101/ntlm-windows-new-technology-lan-manager/ (english)

https://www.crowdstrike.com/ search for NTLM to find further blog articles from this website

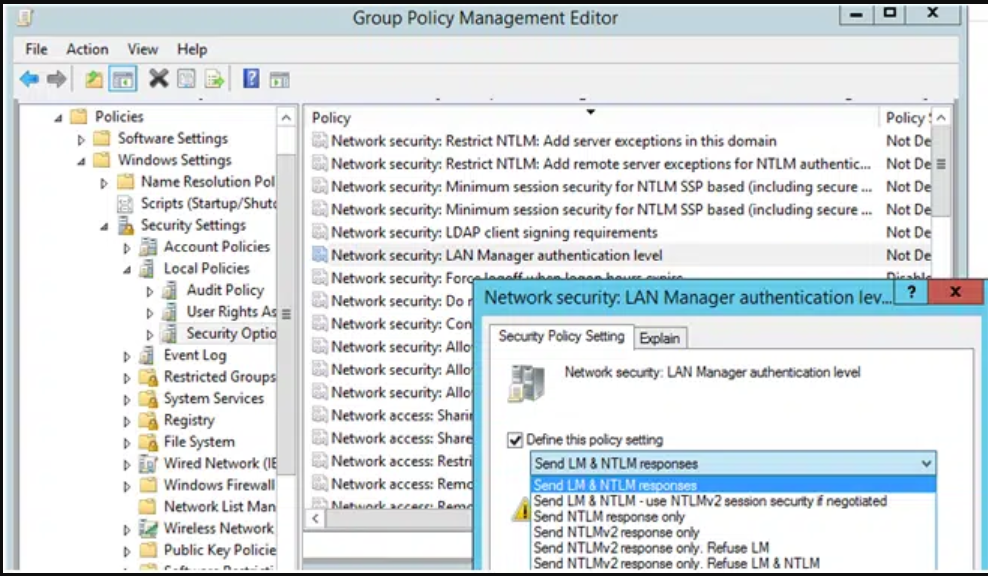

Network security LAN Manager authentication level

Make sure you set the correct authentication level. We have had cases where NTLM was forbidden globally