Was ist TLS?

TLS (Transport Layer Security) ist ein Sicherheitsprotokoll, das zum Aufbau eines sicheren Kommunikationskanals zwischen zwei Computern über das Internet verwendet wird. Es ist der Nachfolger des früheren SSL-Protokolls (Secure Sockets Layer) und wird verwendet, um die Vertraulichkeit und Integrität der über das Internet übertragenen Daten zu gewährleisten. TLS wird in der Regel in Webbrowsern verwendet, um Daten zu verschlüsseln, die zwischen einer Website und dem Computer eines Benutzers ausgetauscht werden. Es wird auch in anderen Anwendungen wie E-Mail, Instant Messaging und virtuellen privaten Netzwerken (VPNs) verwendet.

Was sind Verschlüsselungsalgorithmen?

Verschlüsselungsalgorithmen sind mathematische Formeln, mit denen Klartext (unverschlüsselte Daten) so in Chiffretext (verschlüsselte Daten) umgewandelt wird, dass es für Unbefugte schwierig ist, die ursprüngliche Nachricht zu lesen oder zu entschlüsseln. Es gibt viele Verschlüsselungsalgorithmen, die jeweils ihre Stärken und Schwächen haben. Zu den gängigsten Verschlüsselungsalgorithmen gehören Advanced Encryption Standard (AES), Data Encryption Standard (DES) und Rivest-Shamir-Adleman (RSA). Bei der Verschlüsselung wird der Klartext mit einem Chiffrierschlüssel verschlüsselt, und der daraus resultierende Chiffriertext kann nur mit dem entsprechenden Entschlüsselungsschlüssel wieder in Klartext zurückverwandelt werden.

Was sind Chiffriersuiten?

Eine Cipher Suite ist ein Satz von Verschlüsselungsalgorithmen und -protokollen, die für den Aufbau eines sicheren Kommunikationskanals zwischen zwei Computern über das Internet verwendet werden. Sie umfasst Algorithmen für den Schlüsselaustausch, die Verschlüsselung und die Authentifizierung von Nachrichten. Wenn zwei Computer eine sichere Verbindung mit einem Protokoll wie TLS aufbauen, handeln sie eine Cipher Suite aus, die sie für die Kommunikation verwenden. Die Cipher Suite bestimmt die Stärke der Verschlüsselung, die für die Kommunikation verwendet wird, und die Algorithmen, die zur Authentifizierung der Nachricht verwendet werden. Verschiedene Cipher-Suites bieten unterschiedliche Sicherheitsniveaus und können für verschiedene Anwendungsfälle geeignet sein. Die Menge der von einem Server unterstützten Cipher Suites kann sich darauf auswirken, welche Clients mit ihm kommunizieren können, da einige Clients bestimmte Algorithmen oder Protokolle nicht unterstützen.

Welche Versionen von DocuWare Cloud und der zugehörigen Client-Software unterstützen die neuen Cipher-Suites?

Ab DocuWare 7.7 werden wir die weak Cipher Suite nicht mehr unterstützen. Sie werden entfernt. Dies betrifft alle Software und Dienstleistungen rund um DocuWare, beginnend mit DocuWare Version 7.7

Welche Versionen des DocuWare Cloud SDK werden die neuen Cipher Suites unterstützen?

Ab DocuWare 7.7 werden wir die weak Cipher Suite nicht mehr unterstützen. Sie werden entfernt. Dies betrifft auch unser SDK (Software Development Kit) ab DocuWare Version 7.7.

Werden alle Betriebssysteme und Browser die neuen Cipher Suites unterstützen?

Die unterstützten Umgebungen sind in unserer offiziellen Hilfe aufgeführt, die Sie hier finden: https: //help.docuware.com/#/home/82276/2/2

Kann ich auch mit einer veralteten Version von Windows oder einem alten Browser auf DocuWare Cloud zugreifen?

Clients, die z.B. eine alte Windows-Version oder einen alten Browser verwenden, können unter Umständen nicht mit dem DocuWare Cloud-Server kommunizieren, wenn sie die neuen Cipher Suites nicht unterstützen. Wenn Sie also eine alte Windows-Version oder einen alten Browser verwenden, der die neuen Cipher-Suites nicht unterstützt, können Sie möglicherweise nicht auf DocuWare Cloud zugreifen. Es wird empfohlen, dass Sie sicherstellen, dass Sie ein unterstütztes Betriebssystem und einen unterstützten Browser verwenden, um die Kompatibilität mit den neuen Cipher Suites zu gewährleisten und weiterhin auf DocuWare Cloud zugreifen zu können.

Was muss ich tun, wenn ich individuelle Integrationen mit dem DocuWare Cloud SDK verwende?

Kundenspezifische Integrationen, die das SDK oder Tools von Partnern oder Drittanbietern verwenden, sollten die in den neuen serverseitigen Sicherheitseinstellungen aufgeführten Cipher-Suites unterstützen. Wenn Sie also kundenspezifische Integrationen mit dem DocuWare Cloud SDK verwenden, sollten Sie sicherstellen, dass diese mit den neuen Cipher-Suites kompatibel sind. Dies kann bedeuten, dass Sie Ihre Integrationen aktualisieren müssen, um die neuen Cipher Suites zu verwenden, oder dass Sie sich mit Ihrem Partner oder Drittanbieter in Verbindung setzen müssen, um sicherzustellen, dass dieser die Änderungen kennt und Schritte unternimmt, um die Kompatibilität zu gewährleisten. Wenn Sie Ihre kundenspezifischen Integrationen nicht aktualisieren, um die neuen Cipher Suites zu unterstützen, kann es zu Kommunikationsproblemen mit dem DocuWare Cloud Server kommen.

Wo kann ich sehen, welche Version von DocuWare ich verwende?

Sie können sehen, welche DocuWare-Version Sie verwenden, indem Sie auf den Dropdown-Pfeil in der oberen rechten Ecke des Web Clients klicken, wie in diesem Screenshot gezeigt:

/msdyn_blobfile/$value)

Wie kann ich meine HTTPS Handshakes in Fiddler sehen?

Sie können Fiddler ganz einfach verwenden, um herauszufinden, welche Algorithmen ein Client verwendet, um sich mit einem HTTPS-Server in Fiddler zu verbinden.

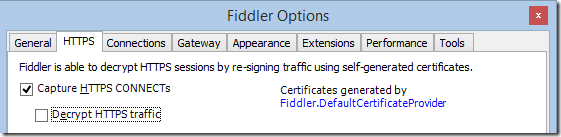

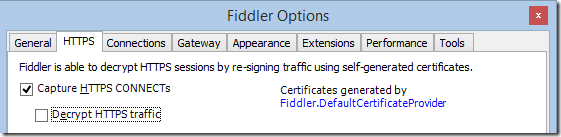

Passen Sie zunächst die Konfiguration von Fiddler über Extras > Fiddler-Optionen an, um die Erfassung von CONNECT-Tunneln zu aktivieren, aber die Entschlüsselung zu deaktivieren:

DieDeaktivierung der Entschlüsselung ist notwendig, da Fiddler den Datenverkehr mit einer HTTPS-Man-in-the-Middle-Technik entschlüsselt, was bedeutet, dass Sie bei aktivierter Entschlüsselung sehen, was der Client und der Server verwenden, um mit Fiddler zu kommunizieren, was sich von dem unterscheiden könnte, was sie verwenden würden, wenn Fiddler nicht in der Mitte wäre.

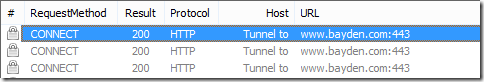

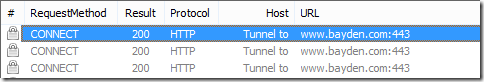

Nachdem Sie diese Änderung vorgenommen haben, laden Sie einfach eine HTTPS-Seite in Ihrem Browser und doppelklicken Sie auf einen der CONNECT-Tunnel-Einträge, die in Fiddler angezeigt werden:

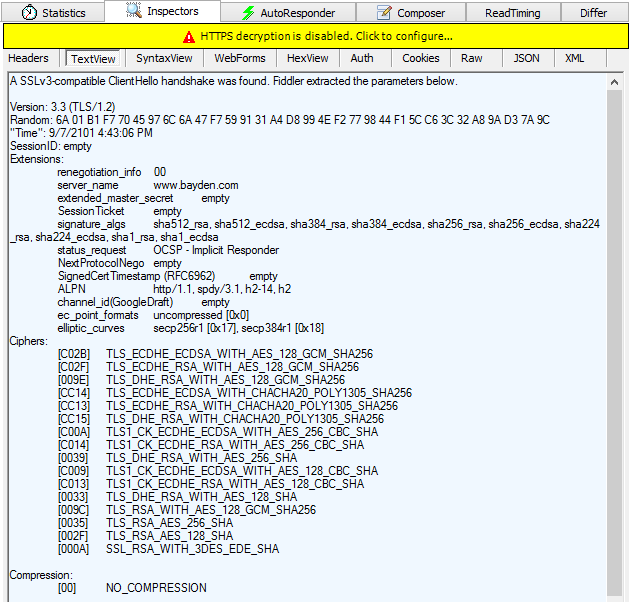

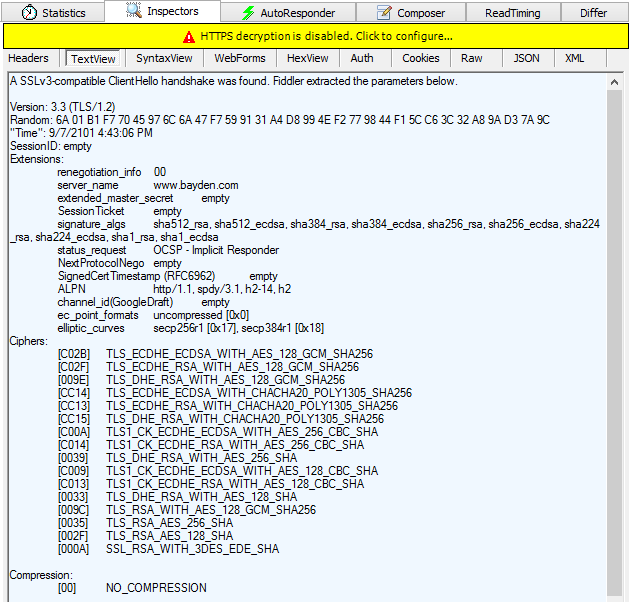

Fiddlers TextView Request Inspector zeigt Ihnen eine geparste Ansicht des HTTPS-Handshakes des Clients:

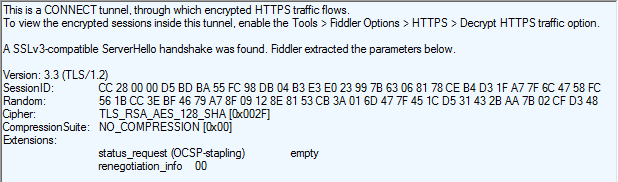

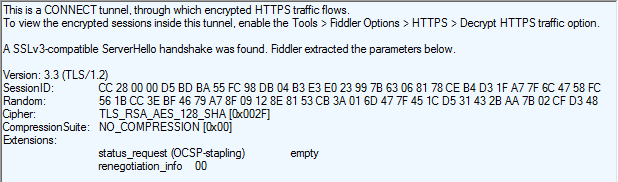

... und der Text View Response Inspector unten zeigt die vom Server für die Verbindung gewählten Parameter:

In diesem Fall können Sie sehen, dass der Server einer TLS/1.2-Verbindung zugestimmt hat, die RSA für den Schlüsselaustausch und 128-Bit-AES als symmetrischen Verschlüsselungsalgorithmus verwendet. Der Server hat die ALPN-Erweiterung ignoriert, was bedeutet, dass die Verbindung weder HTTP2 noch SPDY für die Datenübertragung verwenden wird.

Fiddler zeigt Ihnen genau, worauf sich Ihr Client und Server geeinigt haben.

Bitte beachten Sie: Dieser Artikel ist eine Übersetzung aus dem Englischen. Die in diesem Artikel enthaltenen Informationen basieren auf der/den englischsprachigen Originalversion(en) des Produkts. In der übersetzten Version unserer Artikel können kleinere Fehler enthalten sein, z.B. in der Grammatik. Wir können zwar nicht für die vollständige Richtigkeit der Übersetzung garantieren, aber in den meisten Fällen werden Sie sie als ausreichend informativ empfinden. Im Zweifelsfall wechseln Sie bitte zurück zur englischen Version dieses Artikels.